Truecrypt: различия между версиями

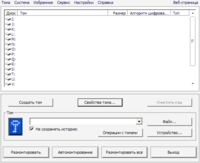

0men (обсуждение | вклад) (Новая страница: «{{Зрада}} 200px|thumb|right|Главное окно TrueCrypt '''TrueCrypt''' — компьютерная прогр…») |

(→Ссылки: навшаблон, категоризация) |

||

| (не показано 6 промежуточных версий 3 участников) | |||

| Строка 21: | Строка 21: | ||

Спокойно пользоваться версией 7.1a. | Спокойно пользоваться версией 7.1a. | ||

Программа прошла аудит специалистами-криптографами из Open Crypto Audit Project, который не выявил закладок и критических уязвимостей, показав, что TrueCrypt «является относительно хорошо спроектированным образцом криптографического программного обеспечения». | Программа прошла аудит специалистами-криптографами из Open Crypto Audit Project ([[OCAP]]), который не выявил закладок и критических уязвимостей, показав, что TrueCrypt «является относительно хорошо спроектированным образцом криптографического программного обеспечения». | ||

После аудита OCAP, программой занялось немецкое федеральное управление по информационной безопасности (бывший криптографический отдел Федеральной разведывательной службы Германии), и опубликовало 88-страничный отчёт с результатом полного аудита реализации алгоритмов шифрования в пакете TrueCrypt. | После аудита OCAP, программой занялось немецкое федеральное управление по информационной безопасности (бывший криптографический отдел Федеральной разведывательной службы Германии), и опубликовало 88-страничный отчёт с результатом полного аудита реализации алгоритмов шифрования в пакете TrueCrypt. | ||

Отчёт подтвердил выводы OCAP. Более того, детальный анализ кода показал, что TrueCrypt ''безопаснее'', чем предполагалось в свете ранее выявленных компанией Google локальных уязвимостей, специфичных для драйвера для платформы Windows. Уязвимости, позволяющие поднять привилегии, являются типичными для драйверов, работающих на уровне ядра Windows и позволяют уже авторизованному пользователю получить доступ администратора. Данные проблемы не оказывают негативного влияния на защиту данных и не могут быть использованы атакующим для упрощения несанкционированного доступа к зашифрованной информации. Для эксплуатации уязвимости атакующий уже должен иметь доступ к системе, например, в результате внедрения троянского ПО. TrueCrypt же, как и другие подобные средства дискового шифрования, не использующие аппаратные механизмы скрытия ключей во время работы, изначально не рассчитан на защиту данных в случае наличия у атакующего доступа к системе и, как следствие, имеющих возможность обращения к примонтированным дисковым разделам. | Отчёт подтвердил выводы OCAP. Более того, детальный анализ кода показал, что TrueCrypt ''безопаснее'', чем предполагалось в свете ранее выявленных компанией Google локальных уязвимостей, специфичных для драйвера для платформы [[Windows]]. Уязвимости, позволяющие поднять привилегии, являются типичными для драйверов, работающих на уровне ядра Windows и позволяют уже авторизованному пользователю получить доступ администратора. Данные проблемы не оказывают негативного влияния на защиту данных и не могут быть использованы атакующим для упрощения несанкционированного доступа к зашифрованной информации. Для эксплуатации уязвимости атакующий уже должен иметь доступ к системе, например, в результате внедрения троянского ПО. TrueCrypt же, как и другие подобные средства дискового шифрования, не использующие аппаратные механизмы скрытия ключей во время работы, изначально не рассчитан на защиту данных в случае наличия у атакующего доступа к системе и, как следствие, имеющих возможность обращения к примонтированным дисковым разделам. | ||

Что касается недостатков, выявленных проектом Open Crypto Audit Project, изучение имевшихся переполнений буфера показало, что данные уязвимости не проявляются во время выполнения и не могут быть эксплуатированы. Кроме того, в процессе нового аудита были выявлены ранее не замеченные проблемы с получением значений от генератора псевдослучайных чисел. Недостаток энтропии при инициализации генератора случайных чисел теоретически упрощает процесс подбора ключа шифрования, но данная проблема не затрагивает используемый в подавляющем большинстве случаев интерактивный режим генерации ключей. В неинтерактивном режиме для проявления проблемы требуется наличие специфичных настроек доступа в Windows, что делает проблему не применимой на практике. | Что касается недостатков, выявленных проектом Open Crypto Audit Project, изучение имевшихся переполнений буфера показало, что данные уязвимости не проявляются во время выполнения и не могут быть эксплуатированы. Кроме того, в процессе нового аудита были выявлены ранее не замеченные проблемы с получением значений от генератора псевдослучайных чисел. Недостаток энтропии при инициализации генератора случайных чисел теоретически упрощает процесс подбора ключа шифрования, но данная проблема не затрагивает используемый в подавляющем большинстве случаев интерактивный режим генерации ключей. В неинтерактивном режиме для проявления проблемы требуется наличие специфичных настроек доступа в Windows, что делает проблему не применимой на практике. | ||

| Строка 32: | Строка 32: | ||

Главная польза программы TrueCrypt для пользователя I2P - она позволяет сохранить в зашифрованном виртуальном томе папку '''docroot''', содержащую ваш '''eepsite''' (для этого найдите файл '''jetty.xml''' и измените там адрес вашего eppsite'a на новый, находящийся на зашифрованном томе), или ваш [http://echelon.i2p/i2pfox/ I2PFox], или вашу [http://tracker2.postman.i2p/index.php?view=TorrentDetail&id=9310 OperaTOR], или любые другие данные доступ к которым вы бы хотели оставить только себе. | Главная польза программы TrueCrypt для пользователя I2P - она позволяет сохранить в зашифрованном виртуальном томе папку '''docroot''', содержащую ваш '''eepsite''' (для этого найдите файл '''jetty.xml''' и измените там адрес вашего eppsite'a на новый, находящийся на зашифрованном томе), или ваш [http://echelon.i2p/i2pfox/ I2PFox], или вашу [http://tracker2.postman.i2p/index.php?view=TorrentDetail&id=9310 OperaTOR], или любые другие данные доступ к которым вы бы хотели оставить только себе. | ||

Если вы перенесли на созданный TrueCrypt том свой eepsite (предварительно уничтожив его на старом месте с помощью программ вроде Eraser, разумеется), вам '''не потребуется перезапускать I2P''' после монтирования тома - сайт заработает сразу после монтирования. | Если вы перенесли на созданный TrueCrypt том свой eepsite (предварительно уничтожив его на старом месте с помощью программ вроде [[Eraser]], разумеется), вам '''не потребуется перезапускать I2P''' после монтирования тома - сайт заработает сразу после монтирования. | ||

Кроме того, TrueCrypt '''никогда не сохраняет на диске никаких данных в незашифрованном виде''' – такие данные временно хранятся только в ОЗУ (оперативной памяти). '''Даже когда том смонтирован, хранящиеся в нём данные по-прежнему остаются зашифрованными'''. При перезагрузке Windows или выключении компьютера том будет размонтирован, а хранящиеся в нём файлы станут недоступными (и зашифрованными). '''Даже в случае непредвиденного перебоя питания''' (без правильного завершения работы системы), хранящиеся в томе '''файлы останутся недоступными (и зашифрованными)'''. Чтобы получить к ним доступ вновь, нужно смонтировать том (и правильно указать пароль и/или ключевой файл). | Кроме того, TrueCrypt '''никогда не сохраняет на диске никаких данных в незашифрованном виде''' – такие данные временно хранятся только в ОЗУ (оперативной памяти). '''Даже когда том смонтирован, хранящиеся в нём данные по-прежнему остаются зашифрованными'''. При перезагрузке Windows или выключении компьютера том будет размонтирован, а хранящиеся в нём файлы станут недоступными (и зашифрованными). '''Даже в случае непредвиденного перебоя питания''' (без правильного завершения работы системы), хранящиеся в томе '''файлы останутся недоступными (и зашифрованными)'''. Чтобы получить к ним доступ вновь, нужно смонтировать том (и правильно указать пароль и/или ключевой файл). | ||

| Строка 63: | Строка 63: | ||

* [http://truecrypt.ch/ Наиболее заслуживающий доверия ресурс, обещающий продолжить работу в виде форка и позволяющий скачать оригинальные бинарники truecrypt для разных ОС] | * [http://truecrypt.ch/ Наиболее заслуживающий доверия ресурс, обещающий продолжить работу в виде форка и позволяющий скачать оригинальные бинарники truecrypt для разных ОС] | ||

* | * <strike>[http://www.truecrypt.org/downloads.php Официальный сайт]</strike> неактивно после убийства проекта. | ||

* [http://ru.wikipedia.org/wiki/TrueCrypt Страничка в Википедии] | * [http://ru.wikipedia.org/wiki/TrueCrypt Страничка в Википедии] | ||

{{информационная безопасность}} | |||

[[Категория:Cофт]] | [[Категория:Cофт]] | ||

[[Категория:Информационная безопасность]] | |||

Текущая версия на 18:34, 22 ноября 2020

|

TrueCrypt — компьютерная программа для шифрования «на лету». Она позволяет создавать виртуальный зашифрованный логический диск, хранящийся в виде файла. С помощью TrueCrypt также можно полностью шифровать раздел жёсткого диска или иного носителя информации, такой как флоппи-диск или USB флеш-память. Все сохранённые данные в томе TrueCrypt полностью шифруются, включая имена файлов и каталогов. Смонтированный том TrueCrypt подобен обычному логическому диску, поэтому с ним можно работать с помощью обычных утилит проверки и дефрагментации файловой системы. Программа полностью бесплатна, её код открыт и по словам разработчиков она будет такой всегда.

Внезапное закрытие проекта[править]

28 мая 2014 года разработчики сообщили, что закрывают проект в связи с обнаруженными уязвимостями. Все исходники в репозиториях были вытерты, ключи скомпрометированы, выпущена последняя версия 7.2, содержащая только возможности дешифровки. Функционал шифрования был убран. С официального сайта происходит 301 редирект на страничку sourceforge, где описаны инструкции, как перейти на проприетарный, закрытый BitLocker компании Microsoft.

| « |

пользование «Трукриптом» небезопасно, программа может содержать ошибки, разработка с мая прекращена! Пользователям предложено мигрировать на встроенные в операционные системы криптоинструменты вроде BitLocker в MS Windows |

» |

| — Официальный сайт | ||

Версии[править]

Подобное поведение разработчиков выглядит, мягко говоря, странно. Дефейс сайта уже практически исключен. Пока никаких заслуживающих доверия версий не появилось. Если вкратце обрисовать, то закрытие проекта совпало с публичным аудитом. Естественно, поползли слухи о том, что возможно в программе, которой пользуются десятки тысяч людей, где-то закрался бэкдор, о котором в процессе независимого аудита могло стать известно. Это означало бы моментальную потерю репутации и компрометацию всех шифрованных данных.

Другая версия состоит в том, что несмотря на анонимность команды разработчиков для широкой публики (да-да!) до них всё же могли добраться спецслужбы и пытались заставить сотрудничать. Эта версия также выглядит правдоподобно, так как TrueCrypt доставил очень много неприятностей государственным ищейкам всех мастей, успешно маскируя доказательства. В этом случае напрямую заявить о том, что Штирлиц провалился, возможно было бы незаконно, поэтому и был избран такой способ.

Что дальше?[править]

Спокойно пользоваться версией 7.1a.

Программа прошла аудит специалистами-криптографами из Open Crypto Audit Project (OCAP), который не выявил закладок и критических уязвимостей, показав, что TrueCrypt «является относительно хорошо спроектированным образцом криптографического программного обеспечения». После аудита OCAP, программой занялось немецкое федеральное управление по информационной безопасности (бывший криптографический отдел Федеральной разведывательной службы Германии), и опубликовало 88-страничный отчёт с результатом полного аудита реализации алгоритмов шифрования в пакете TrueCrypt.

Отчёт подтвердил выводы OCAP. Более того, детальный анализ кода показал, что TrueCrypt безопаснее, чем предполагалось в свете ранее выявленных компанией Google локальных уязвимостей, специфичных для драйвера для платформы Windows. Уязвимости, позволяющие поднять привилегии, являются типичными для драйверов, работающих на уровне ядра Windows и позволяют уже авторизованному пользователю получить доступ администратора. Данные проблемы не оказывают негативного влияния на защиту данных и не могут быть использованы атакующим для упрощения несанкционированного доступа к зашифрованной информации. Для эксплуатации уязвимости атакующий уже должен иметь доступ к системе, например, в результате внедрения троянского ПО. TrueCrypt же, как и другие подобные средства дискового шифрования, не использующие аппаратные механизмы скрытия ключей во время работы, изначально не рассчитан на защиту данных в случае наличия у атакующего доступа к системе и, как следствие, имеющих возможность обращения к примонтированным дисковым разделам.

Что касается недостатков, выявленных проектом Open Crypto Audit Project, изучение имевшихся переполнений буфера показало, что данные уязвимости не проявляются во время выполнения и не могут быть эксплуатированы. Кроме того, в процессе нового аудита были выявлены ранее не замеченные проблемы с получением значений от генератора псевдослучайных чисел. Недостаток энтропии при инициализации генератора случайных чисел теоретически упрощает процесс подбора ключа шифрования, но данная проблема не затрагивает используемый в подавляющем большинстве случаев интерактивный режим генерации ключей. В неинтерактивном режиме для проявления проблемы требуется наличие специфичных настроек доступа в Windows, что делает проблему не применимой на практике.

TrueCrypt и I2P[править]

Главная польза программы TrueCrypt для пользователя I2P - она позволяет сохранить в зашифрованном виртуальном томе папку docroot, содержащую ваш eepsite (для этого найдите файл jetty.xml и измените там адрес вашего eppsite'a на новый, находящийся на зашифрованном томе), или ваш I2PFox, или вашу OperaTOR, или любые другие данные доступ к которым вы бы хотели оставить только себе.

Если вы перенесли на созданный TrueCrypt том свой eepsite (предварительно уничтожив его на старом месте с помощью программ вроде Eraser, разумеется), вам не потребуется перезапускать I2P после монтирования тома - сайт заработает сразу после монтирования.

Кроме того, TrueCrypt никогда не сохраняет на диске никаких данных в незашифрованном виде – такие данные временно хранятся только в ОЗУ (оперативной памяти). Даже когда том смонтирован, хранящиеся в нём данные по-прежнему остаются зашифрованными. При перезагрузке Windows или выключении компьютера том будет размонтирован, а хранящиеся в нём файлы станут недоступными (и зашифрованными). Даже в случае непредвиденного перебоя питания (без правильного завершения работы системы), хранящиеся в томе файлы останутся недоступными (и зашифрованными). Чтобы получить к ним доступ вновь, нужно смонтировать том (и правильно указать пароль и/или ключевой файл).

Более того, программе не нужно расширение, чтобы распознать "свои" файлы. Пока не будет выполнено дешифрование, раздел/устройство TrueCrypt выглядит не более чем как набор случайных данных (никакого рода "сигнатур" в нём не содержится). Поэтому должно быть невозможно гарантированно утверждать, что раздел или устройство являются томом TrueCrypt или что они зашифрованы (при условии соблюдения требований, перечисленных в главе "Требования безопасности и меры предосторожности" "Официального русскоязычного руководства по TrueCrypt", которое можно скачать ниже). Правдоподобное объяснение наличия раздела/устройства, содержащего только случайные данные, может быть таким: вы уничтожили (стёрли с надёжным затиранием данных) содержимое раздела/устройства с помощью одной из программ, предназначенных для удаления информации с её перезаписью случайными данными (на самом деле TrueCrypt также можно использовать для надёжного стирания раздела/устройства – для этого нужно создать внутри него пустой зашифрованный раздел/том на основе устройства).

Утечки данных[править]

Когда смонтирован том TrueCrypt, операционная система и сторонние приложения могут записывать в незашифрованные тома (обычно в незашифрованный системный том) незашифрованную информацию о данных, хранящихся в томе TrueCrypt (например, имена и пути файлов, к которым недавно было обращение, создаваемые программами индексации базы данных, и т. д.), или собственно данные в незашифрованном виде (временные файлы и т. п.), или незашифрованную информацию о находящейся в томе TrueCrypt файловой системе. Обратите внимание, что любая современная операционная система автоматически ведёт запись больших объёмов таких потенциально секретных данных, как имена и пути открываемых вами файлов, запускаемые вами приложения, и т. д. Чтобы предотвратить утечки данных, вы должны проделать следующее (возможны и альтернативные меры):

- Если вам не нужна возможность правдоподобного отрицания причастности:

- Зашифруйте системный раздел/диск и убедитесь, что в течение каждого сеанса работы с секретными данными смонтированы только зашифрованные файловые системы или системы, доступные только для чтения.

- Если вы не можете проделать вышеуказанное, загрузите или создайте "live CD"-версию своей операционной системы (т. е. "live"-систему, целиком расположенную на CD/DVD и оттуда же загружающуюся) – это гарантирует, что любые записываемые в системный том данные записываются в RAM-диск (диск в ОЗУ). Когда вам требуется поработать с секретными данными, загрузите систему с такого live-CD/DVD и проверьте, что в течение сеанса смонтированы только зашифрованные и/или доступные только для чтения файловые системы.

- Если вам нужна возможность правдоподобного отрицания причастности:

- Создайте скрытую операционную систему. При этом защита от утечек данных будет обеспечена TrueCrypt автоматически.

- Если вы не можете проделать вышеуказанное, загрузите или создайте "live CD"-версию своей операционной системы (т. е. "live"-систему, целиком расположенную на CD/DVD и оттуда же загружающуюся) – это гарантирует, что любые записываемые в системный том данные записываются в RAM-диск (диск в ОЗУ). Когда вам требуется поработать с секретными данными, загрузите систему с такого live-CD/DVD.

Файлы подкачки, иногда также именуемые swap-файлами или файлами обмена, используются операционной системой Windows для хранения частей программ и файлов с данными, не умещающихся в оперативной памяти (ОЗУ) компьютера. Это означает, что секретные данные, которые, как вы полагаете, находятся только в ОЗУ, на самом деле без вашего ведома могут быть записаны Windows в незашифрованном виде на жёсткий диск. Примите к сведению, что TrueCrypt не может препятствовать сохранению содержимого открытых в ОЗУ секретных файлов в незашифрованном виде в файле подкачки (обратите внимание, что когда вы открываете хранящийся в томе TrueCrypt файл, например, в текстовом редакторе, содержимое этого файла находится в ОЗУ в незашифрованном виде). В Linux-системах в качестве swap и вовсе используется отдельный раздел. Таким образом, даже шифрование системного раздела Linux не защищает от утечки потенциально секретных данных через раздел подкачки, который нужно шифровать дополнительно.

Чтобы избежать описанных выше проблем, зашифруйте системный раздел/диск и убедитесь, что все файлы подкачки расположены на одном или нескольких разделах в области действия шифрования системы (например, на разделе, в котором установлена Windows). Обратите внимание, что в Windows XP последнее условие обычно бывает выполнено по умолчанию. В отличие от Windows XP, в Windows Vista и более новых версиях Windows файлы подкачки по умолчанию создаются на любом подходящем томе. В Linux, помимо системного раздела, обязательно зашифруйте раздел swap.

Поэтому прежде чем приступить к использованию TrueCrypt, вам нужно проделать следующее: щёлкните правой кнопкой мыши по значку ‘Компьютер’ (или ‘Мой компьютер’) на Рабочем столе или в меню ‘Пуск’, затем выберите Свойства -> (в Windows Vista и новее: -> Свойства системы ->) вкладку Дополнительно -> раздел Быстродействие -> Параметры -> вкладку Дополнительно -> раздел Виртуальная память -> Изменить. В Windows Vista и новее отключите параметр Автоматически выбирать объем файла подкачки. Затем убедитесь, что в списке томов, доступных для создания файлов подкачки, присутствуют только те, которые входят в область действия шифрования системы (например, том, в котором установлена Windows). Чтобы запретить создание файла подкачки на каком-либо конкретном томе, выделите его, затем выберите пункт Без файла подкачки и нажмите Задать. По окончании нажмите OK и перезагрузите компьютер.

Кроме того, не забудьте настроить TrueCrypt (Настройки > Параметры > Размонтировать все тома при: входе в энергосбережение) на автоматическое размонтирование всех смонтированных томов TrueCrypt, удаление их хранящихся в ОЗУ мастер-ключей и очистку кэшированных в ОЗУ паролей (если они есть) перед тем, как компьютер перейдёт в состояние гибернации (или войдёт в режим энергосбережения).

Не забывайте о том, что большинство программ не очищают область памяти (буферы), где они хранят незашифрованные файлы (или их части) при их загрузке из тома TrueCrypt. Это означает, что после того, как вы выйдете из такой программы, в памяти (в ОЗУ) могут оставаться незашифрованные данные, с которыми она работала, до момента, пока не будет выключен компьютер (а согласно некоторым исследованиям, даже некоторое время после отключения питания - 1,5–35 секунд при обычных температурах (26–44 °C) и до нескольких часов, если модули памяти охлаждены (при работающем компьютере) до очень низкой температуры (например, –50 °C). Утверждается, что модули памяти новых типов демонстрируют гораздо более короткое время разрушения информации (например, 1,5–2,5 с), чем модули старых типов (на 2008 г.).

Ссылки[править]

- Наиболее заслуживающий доверия ресурс, обещающий продолжить работу в виде форка и позволяющий скачать оригинальные бинарники truecrypt для разных ОС

Официальный сайтнеактивно после убийства проекта.- Страничка в Википедии

| Софт для безопасности | AppArmor · Eraser · GnuPG · Gostcoin · Kali Linux · Privoxy · Tahoe-LAFS · Telegram · Truecrypt · Прокси-сервер |

|---|---|

| Шифрование и пароли | HTTPS · OpenSSL · Pgp + zipjpeg · Secure password generator · Криптография · Стеганография · Шифрование |

| Опасности | DDoS · Metasploit · RCE · Деанонимизация в I2P · Методы деанонимизации · Шелл-код · Эксплойт |

| Другое | Blackhole · Защита конфиденциальных данных и анонимность в интернете · Трипкод · Хакер · Эмблема хакеров |